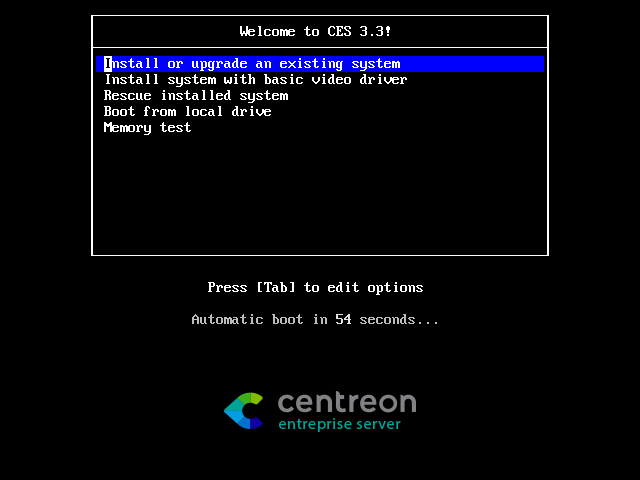

Une fois l’ISO télécharger à cette adresse, on peut commencer l’installation:

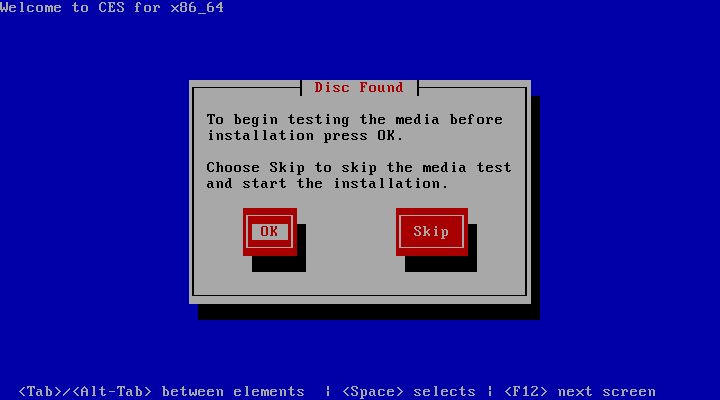

Vous pouvez choisir de vérifier l’intégrité de l’image ISO:

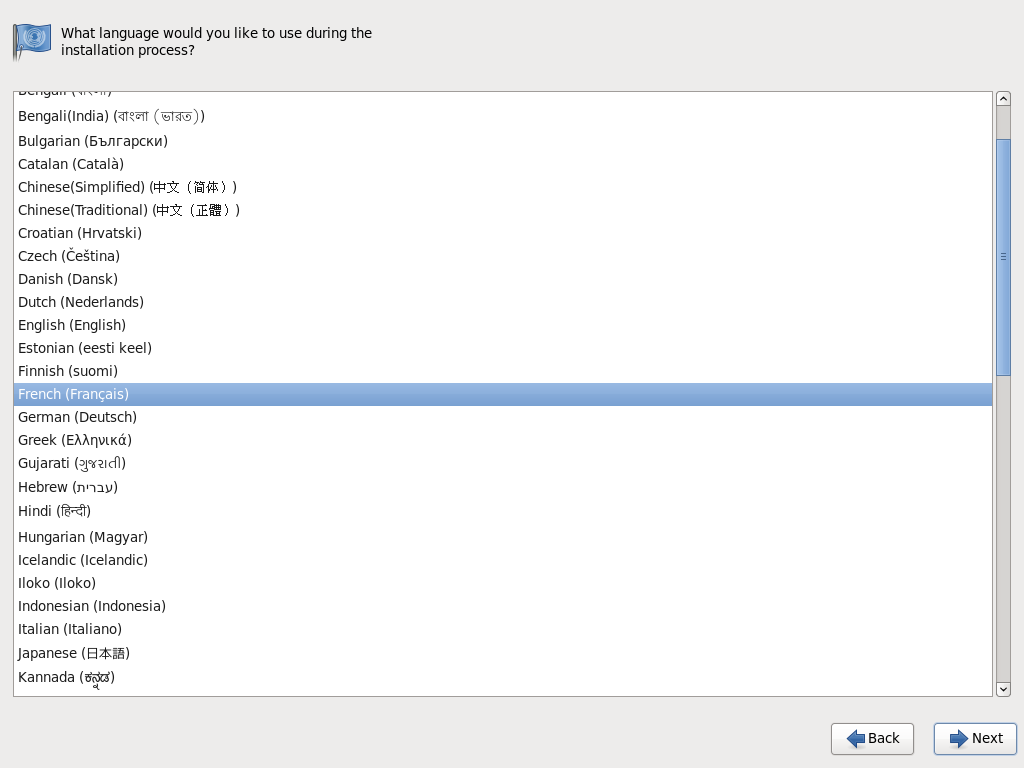

Anaconda se lance, on clique sur « Next« :

On choisit sa langue:

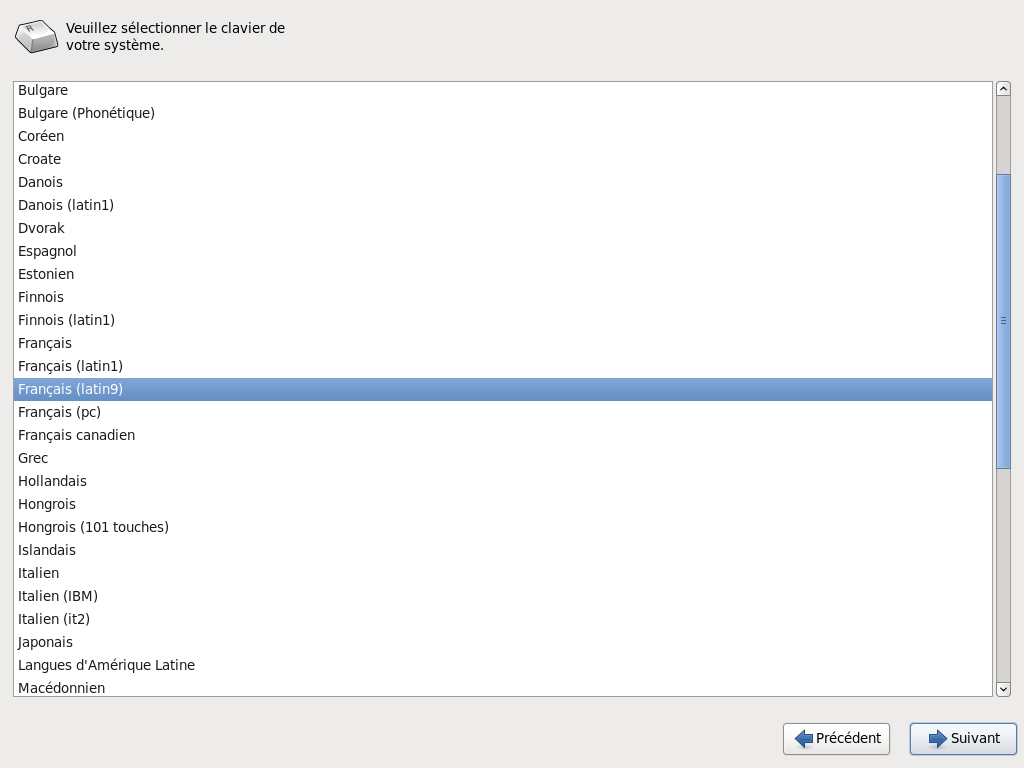

La configuration de son clavier:

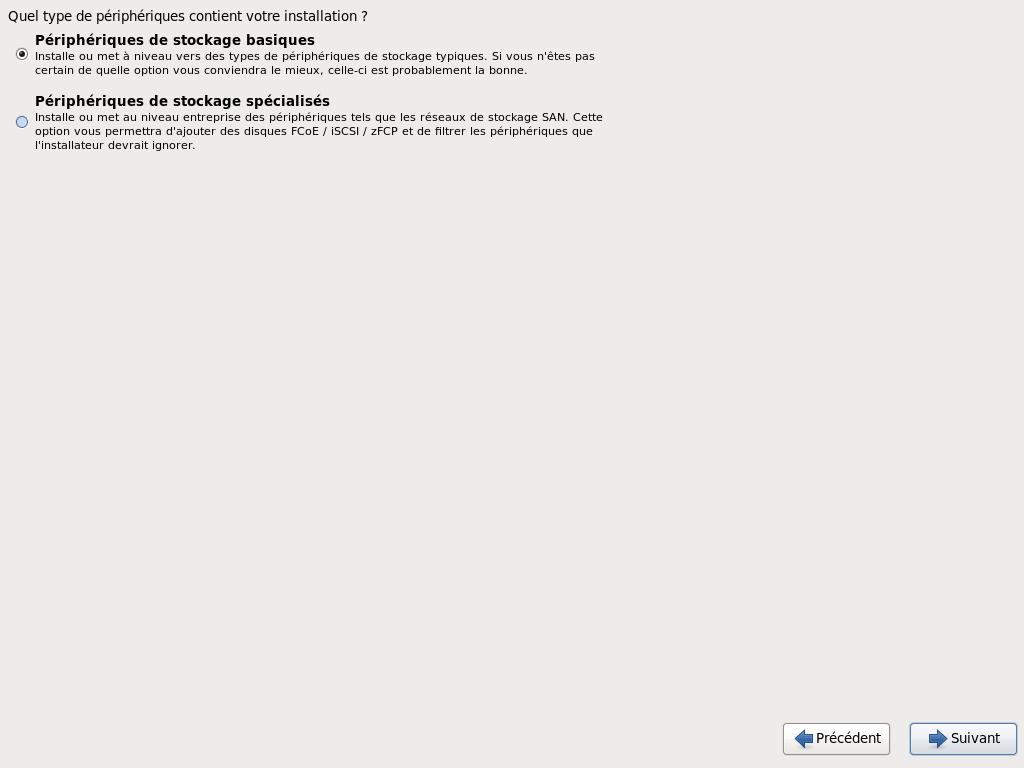

On choisi se qui correspond à votre configuration matériel du serveur Centreon:

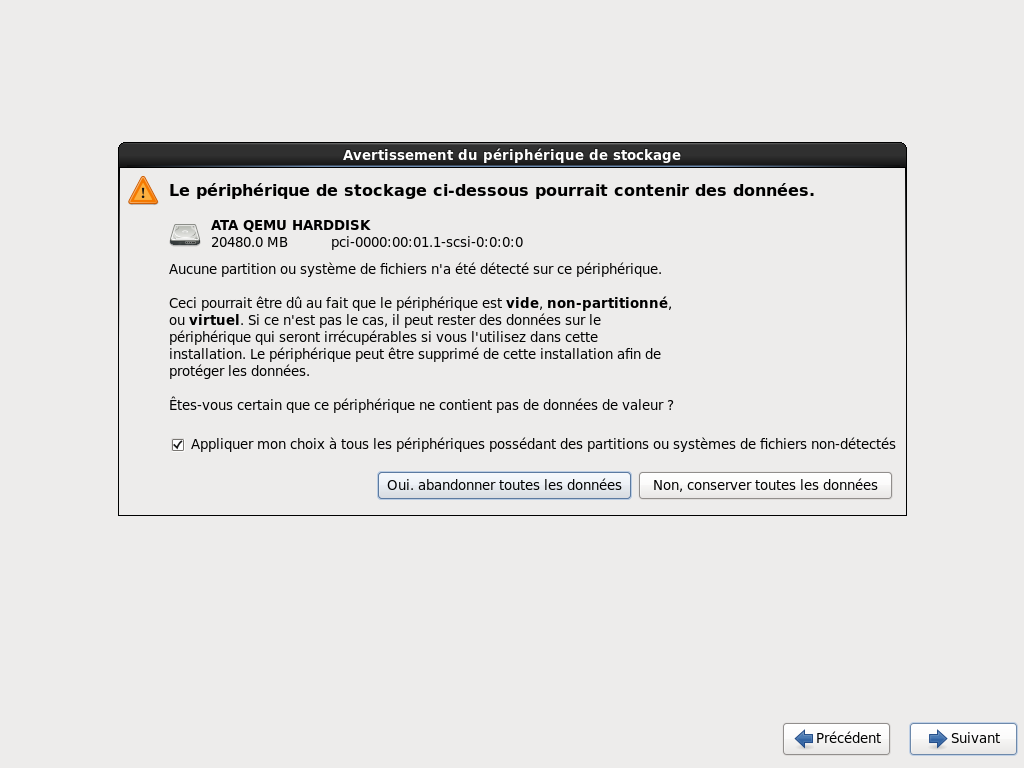

On valide en choisissant Oui:

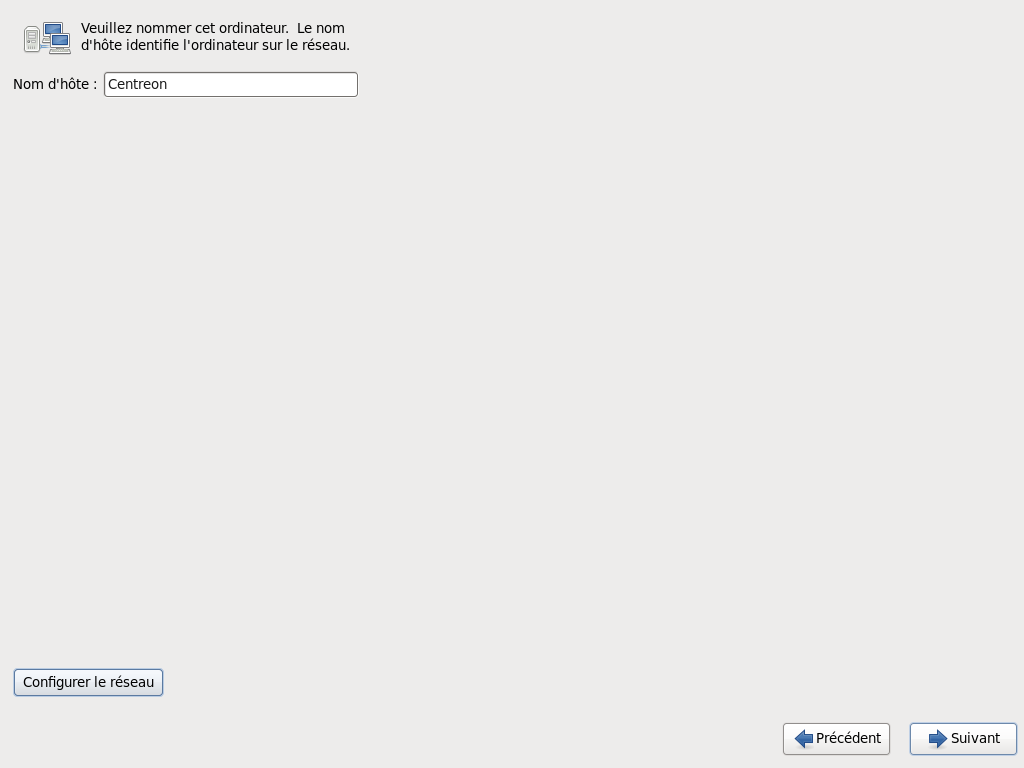

On choisit le nom du serveur Centreon:

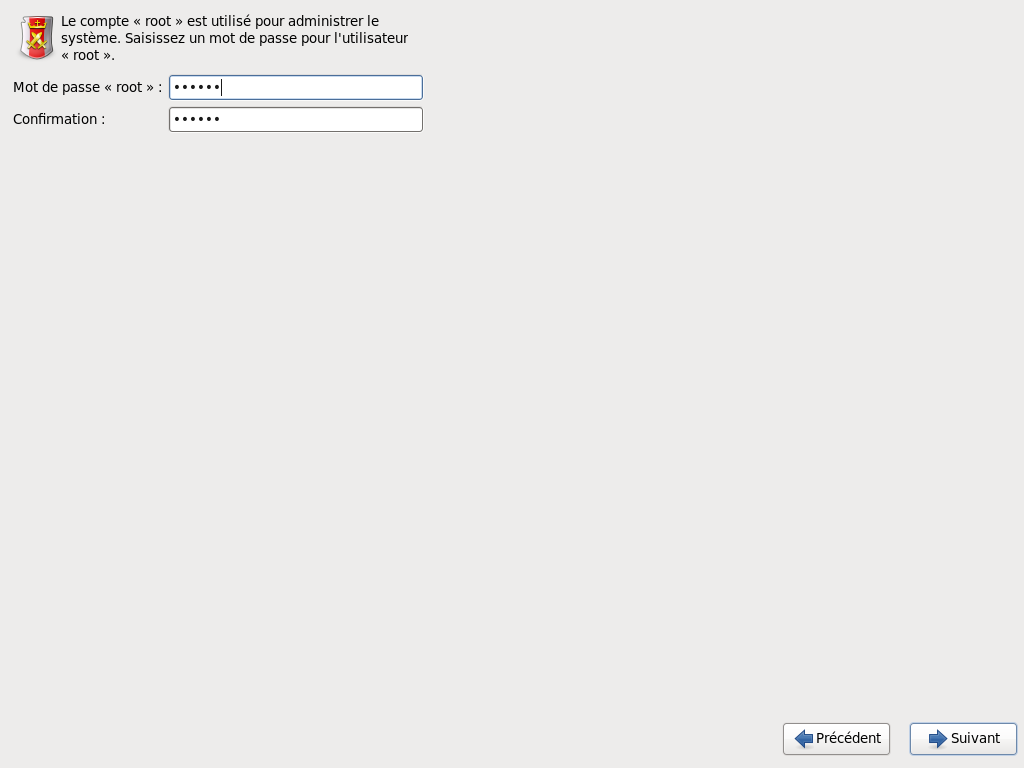

On choisit le mot de passe pour l’utilisateur root:

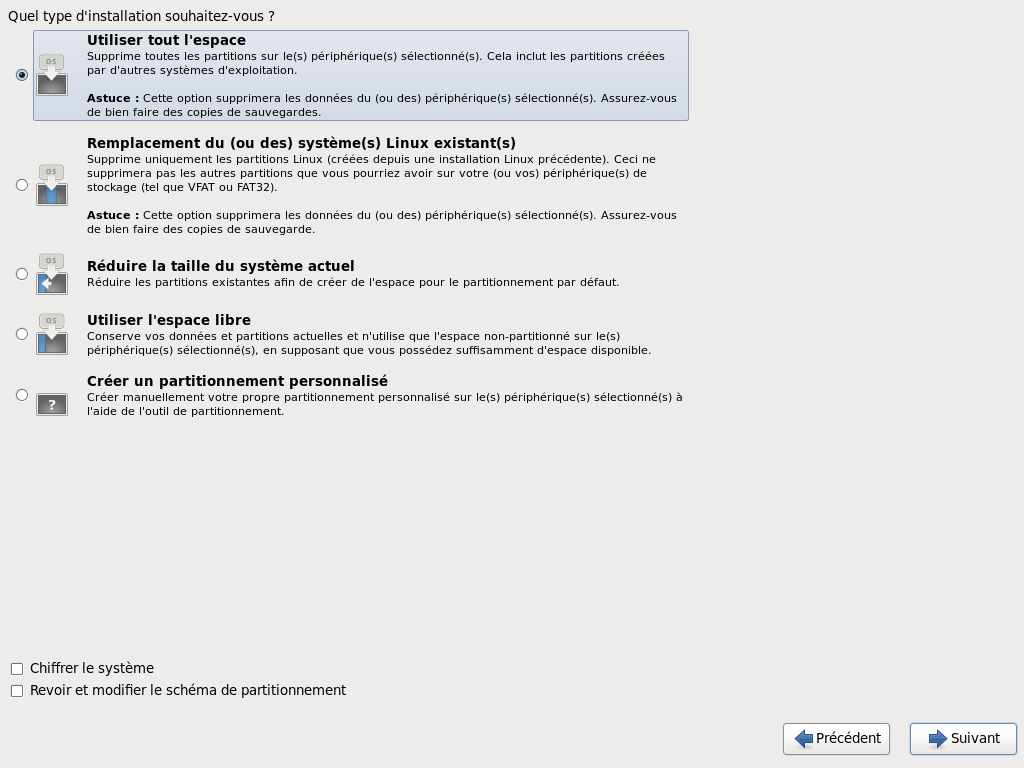

On choisit le partitionnement du disque:

On valide le tout:

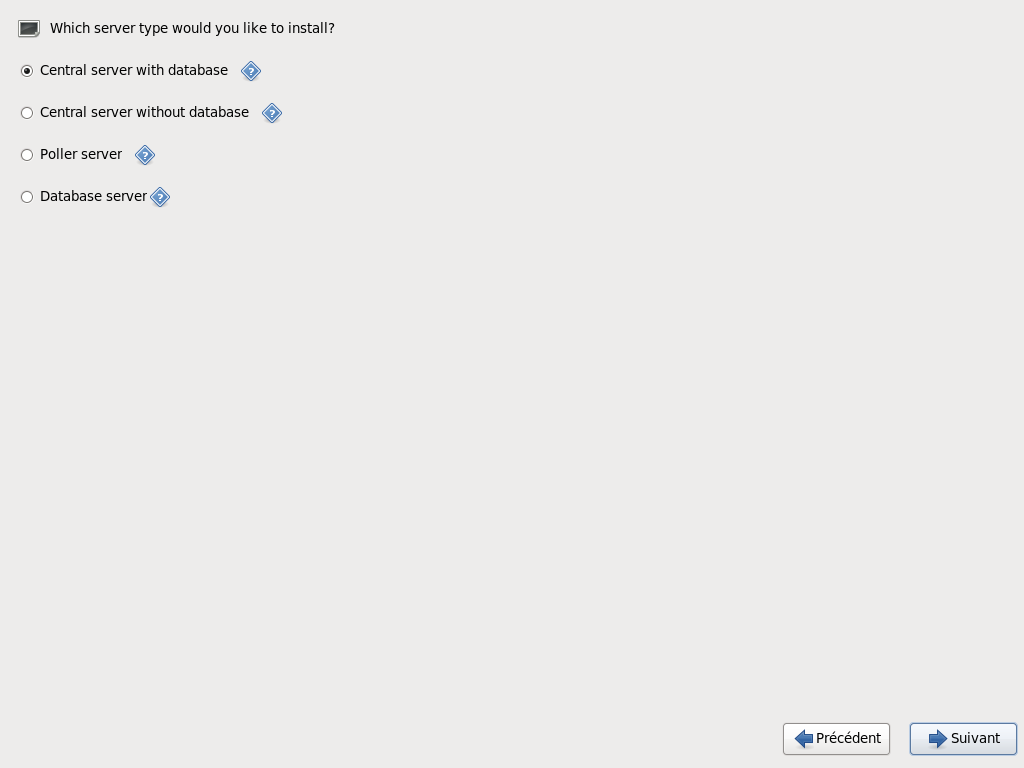

On choisit le rôle du serveur Centreon:

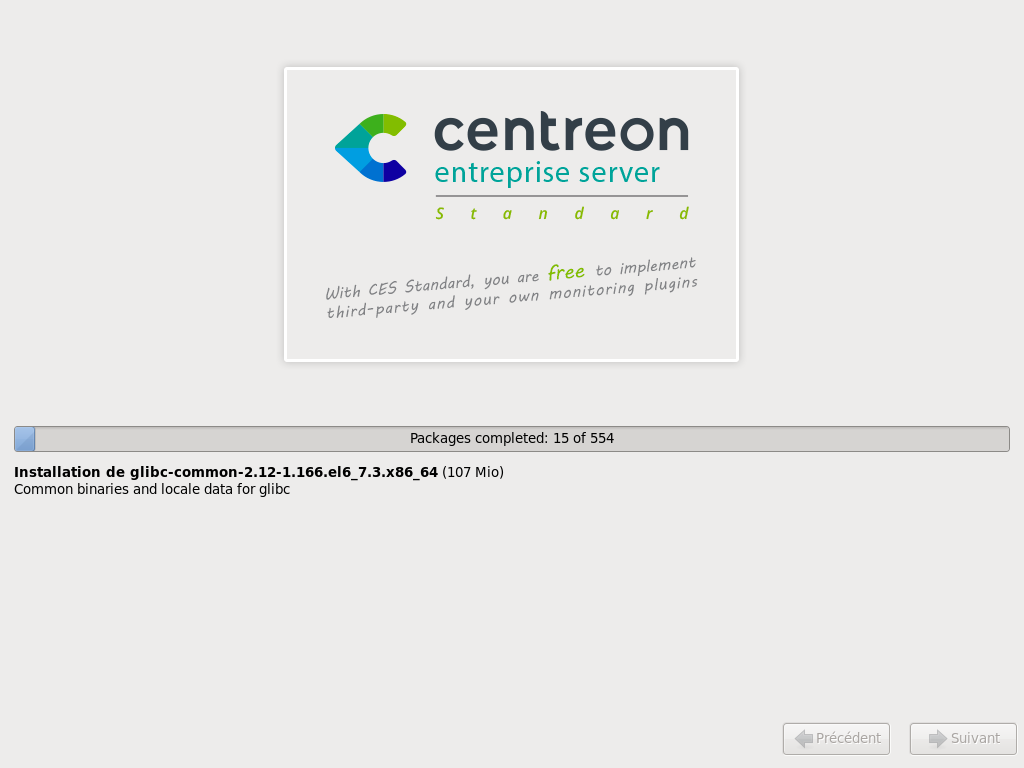

Installation en cours:

Installation terminée:

Maintenant que l’installation est terminé, on se connecte dessus en console/ssh et on met à jour Centreon:

yum -y update

On installe la traduction de l’interface en français

yum -y install centreon-lang-fr_FR

On spécifie le fuseau horaire dans php.ini:

vi /etc/php.ini

date.timezone = Europe/Paris

Puis on redémarre httpd:

service httpd restart

On récupère l’adresse ip du serveur, puis on se connecte dessus via son navigateur internet.

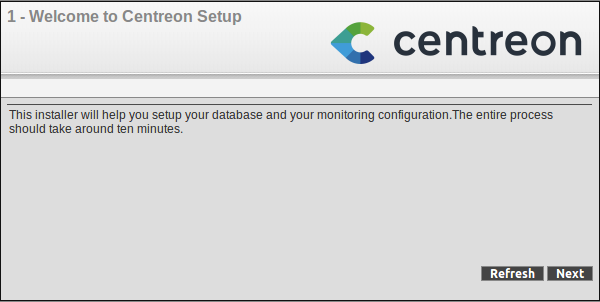

On clique sur « Next« :

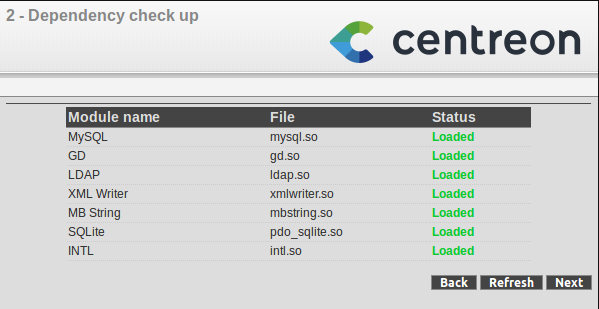

On clique sur « Next« :

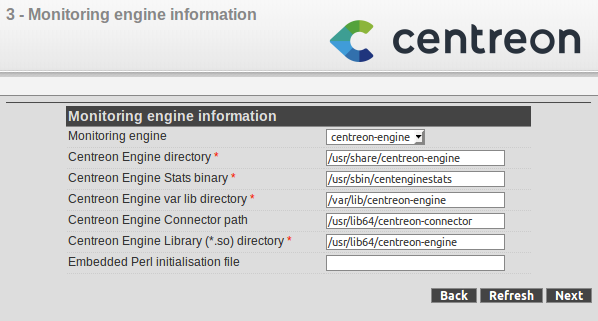

On clique sur « Next« :

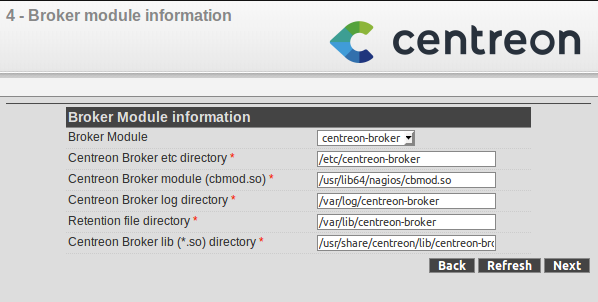

« Next« …:

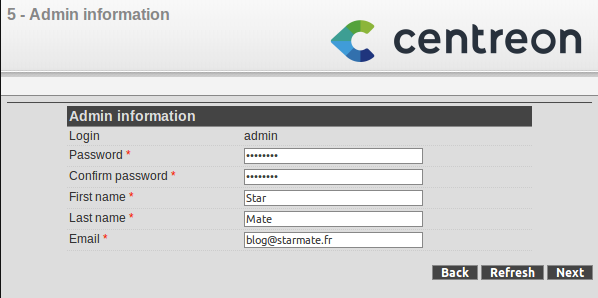

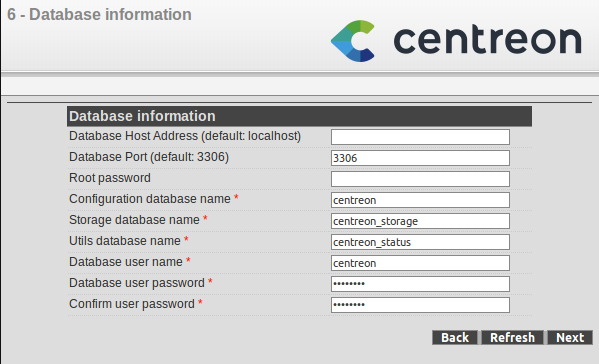

On rempli le formulaire et on clique sur « Next« :

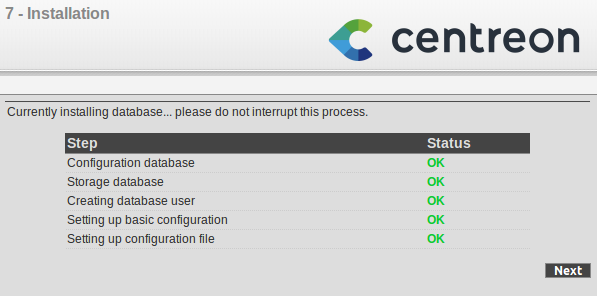

On clique sur « Next« :

On clique sur « Next« :

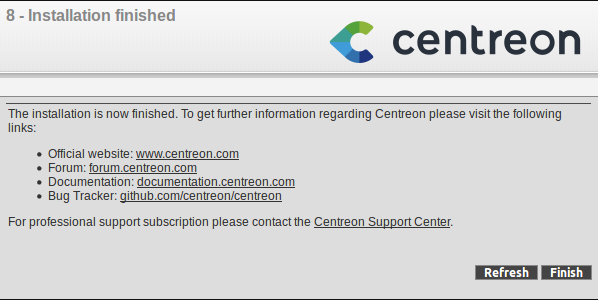

On clique sur « Finish« , l’installation est terminée:

On arrive à cette fenêtre de connexion, on va donc se connecter:

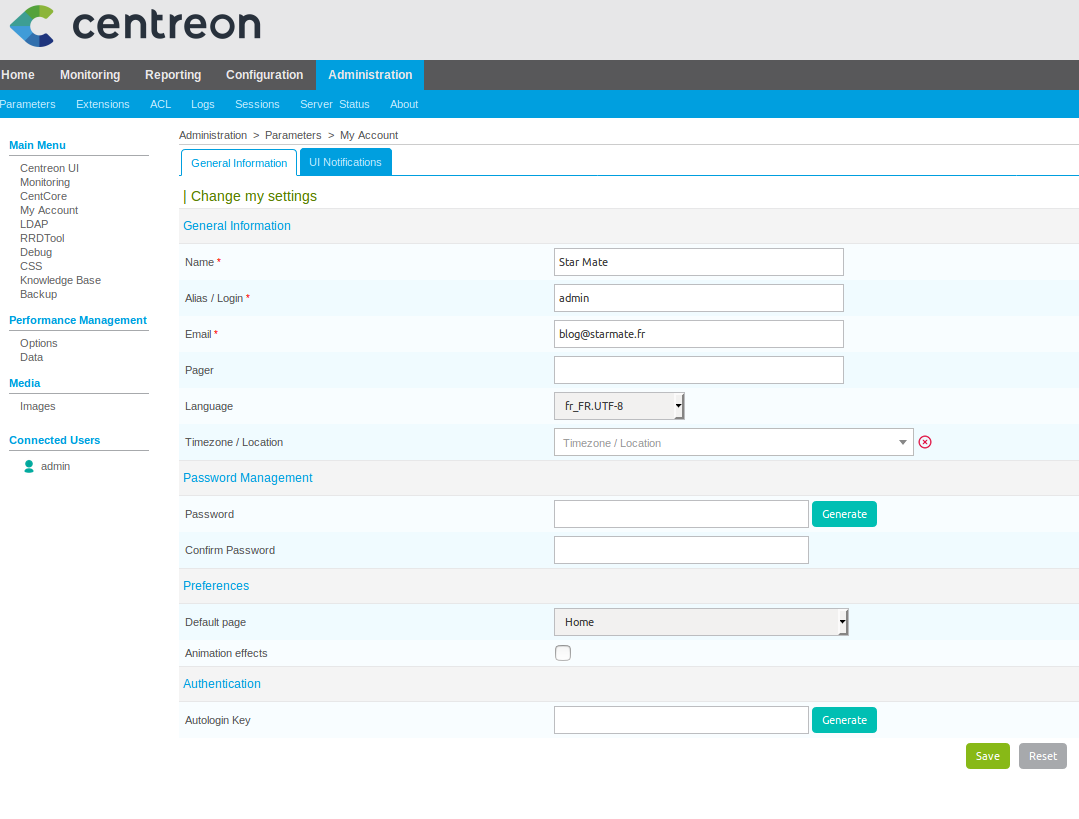

On va passer l’interface en français, pour cela on va aller dans Administration / Parameters / My Account / Language

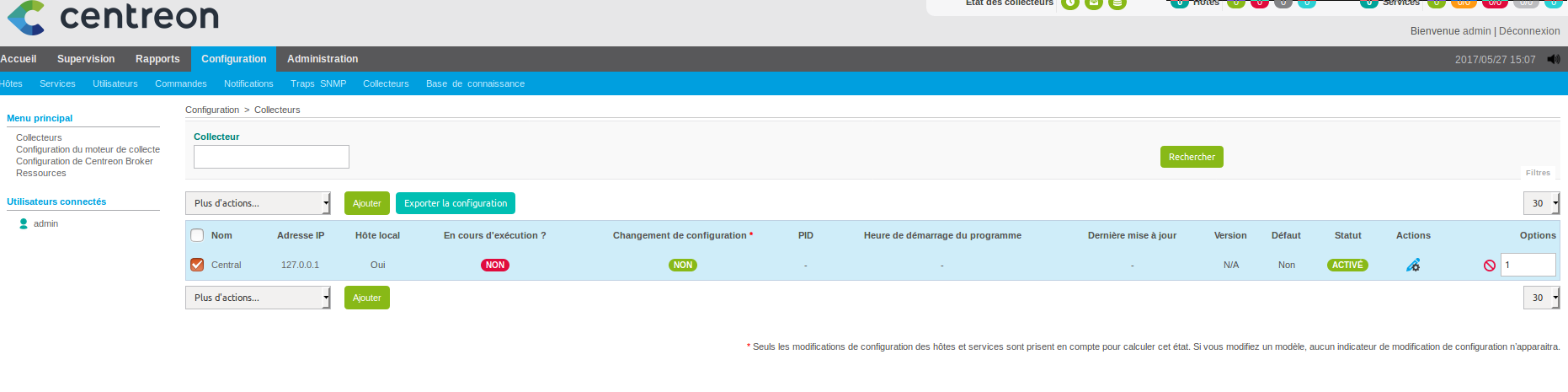

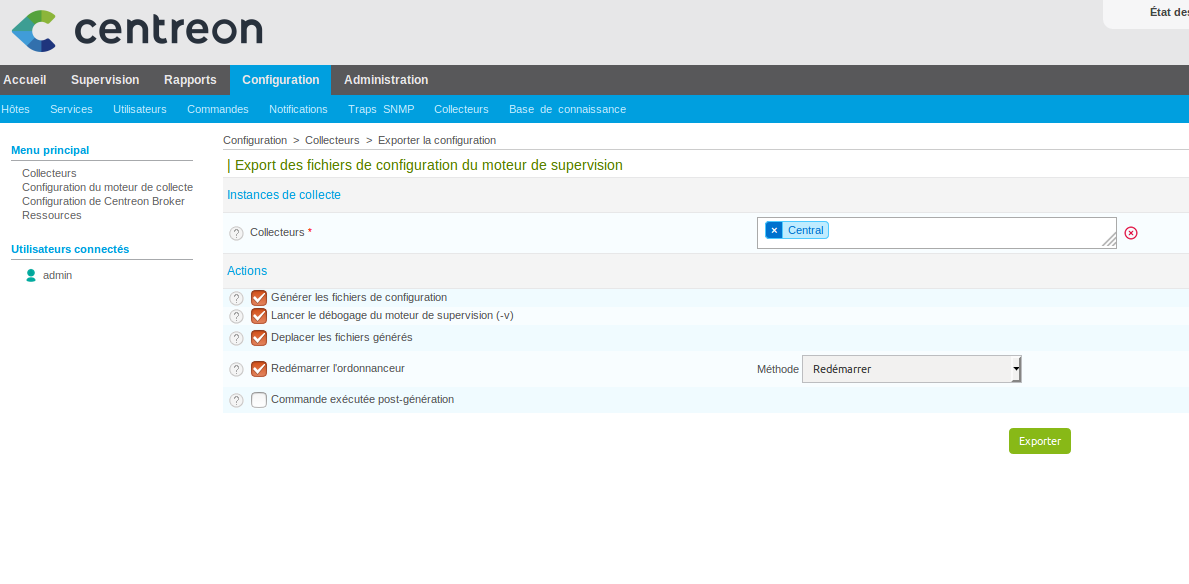

On va maintenant activer l’exécution du collecteur Central (et qui actuellement affiché en « Non« ). Pour cela on va dans « Configuration / Collecteurs« , puis on sélectionne le Collecteur « Central » et on clique sur « Exporter la configuration »

On arrive sur cette fenêtre, ou on va cocher les 4 premières cases et mettre la méthode sur « Redémarrer »

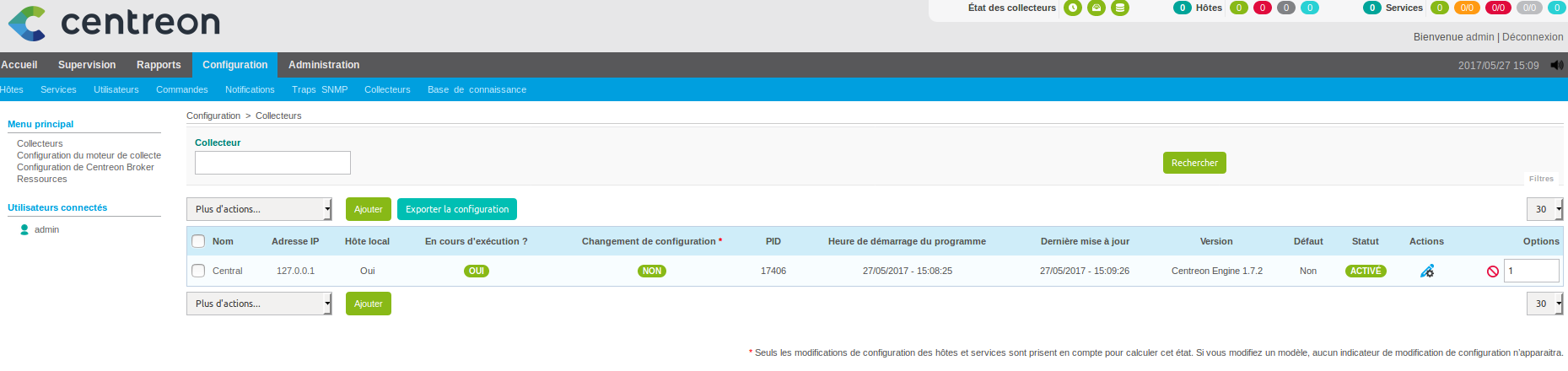

Ou bout de quelques secondes le collecteur est maintenant bien afficher en « Oui »

Par soucis d’esthétique, nous allons Installer un pack d’icônes:

cd /tmp

wget https://exchange.icinga.org/exchange/F%2ANagios+icon+pack+%28Status+Map+and+Host+View+icons%29/files/21/FNagios.tar.gz

tar xzf FNagios.tar.gz

On déplace les images dans répertoire d’images de Centreon:

mv hardware /usr/share/centreon/www/img/media/

mv other /usr/share/centreon/www/img/media/

mv vendors /usr/share/centreon/www/img/media/

On donne la propriété des fichiers à l’utilisateur centreon:

chown -R centreon: /usr/share/centreon/www/img/media/

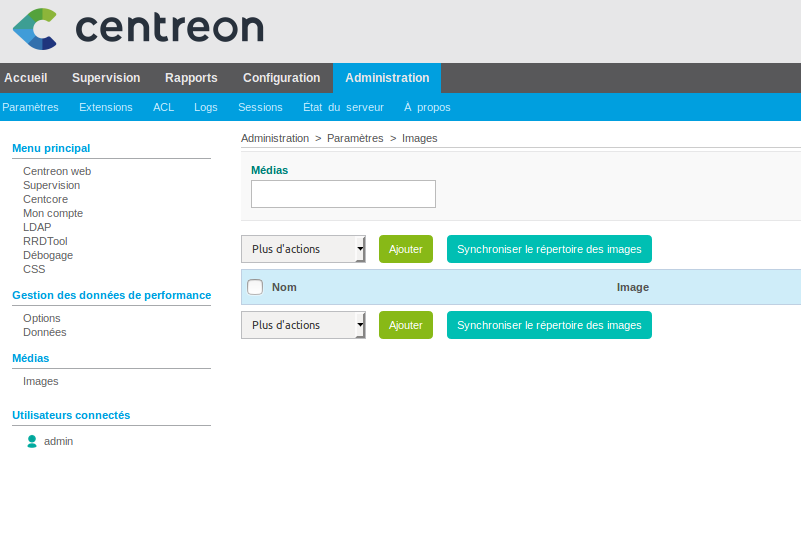

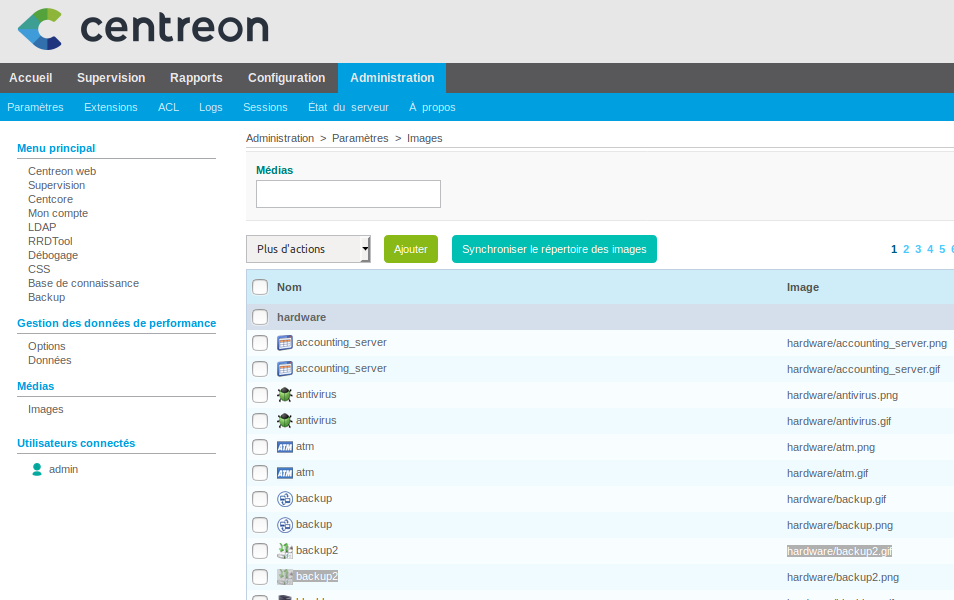

On retourne dans « Administration / Paramètres / Images", puis on clique sur « Synchroniser le répertoire des images« :

Une fois la mise à jour terminée, vous pouvez voir vos images:

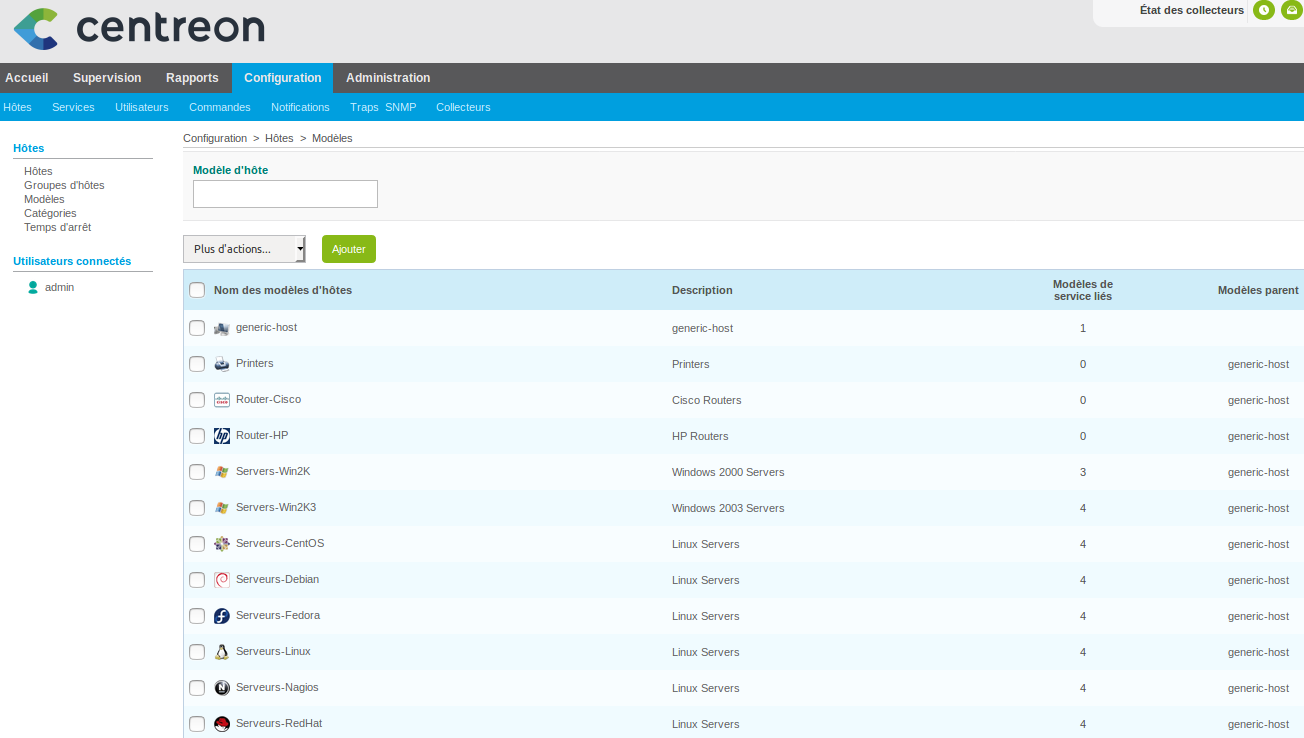

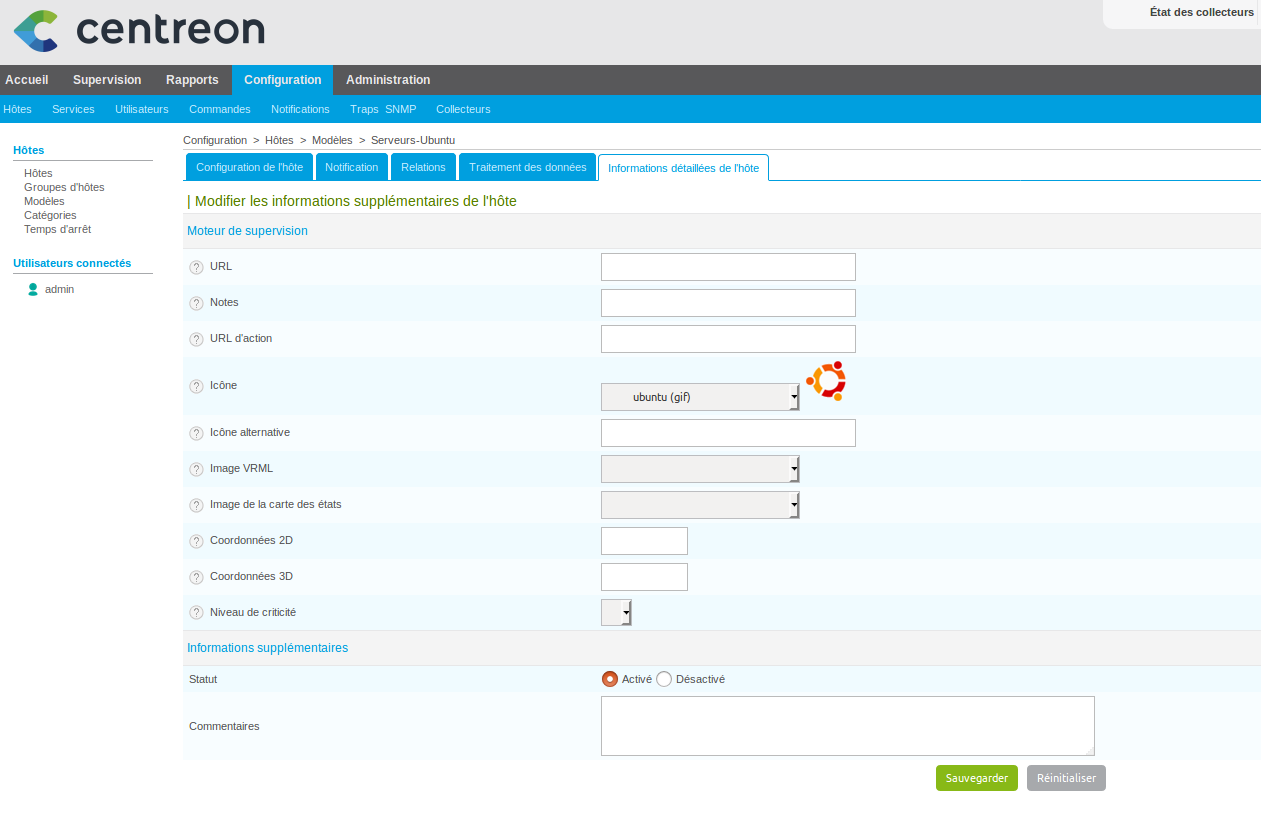

Vous pouvez maintenant associer les images avec des modèles de machines

Voila, il ne reste maintenant plus qu’a ajouter les hôtes et installer/configurer leurs services.