J’ai trouvé un petit script nommé G213Colors, pour modifier les couleurs des LED d’un clavier Logitech G213 Prodigy.

En pré-requis, avec faut avoir le module Python pour gérer les ports USB d’installé, et bien sur un clavier G213:

sudo apt-get install -y python-usb python3-usb

On télécharge le script :

wget https://raw.githubusercontent.com/SebiTimeWaster/G213Colors/master/G213Colors.py

Le script doit être exécuté avec les droits root pour pouvoir accéder au périphérique (ID 046d:c336 Logitech, Inc.).

Si on exécute le script sans argument, c’est l’aide qui s’affichera:

sudo python G213Colors.py

G213Colors - Changes the key colors on a Logitech G213 Prodigy Gaming Keyboard

Options:

-c Set the standard color (white)

-c <color> Set a custom color

-c <color1> ... <color5> Set custom colors for the 5 segments

-b <color> <time> Sets a color breathing animation

-x <time> Sets a color cycling animation

Please note:

* Color is a hex encoded color in the format RRGGBB

i.e. ff0000 is red, 00ff00 is green and so on,

abbreviated formats are not allowed

* Time is in milliseconds, range: 32 - 65535

Changer la couleur des touches en blanc ( le blanc a été fixer sur la couleur ffb4aa):

sudo python G213Colors.py -c

qui est similaire à

sudo python G213Colors.py -c ffb4aa

Changer la couleur de toutes les touches en rouge (ff0000):

sudo python G213Colors.py -c ff0000

Pour un effet « pulsation » rouge sur tout le clavier avec un délais de 6000 millisecondes:

sudo python G213Colors.py -b ff0000 6000

Rotation avec toutes les couleurs et un délais de 6000 millisecondes entre chaque transition:

sudo python G213Colors.py -x 6000

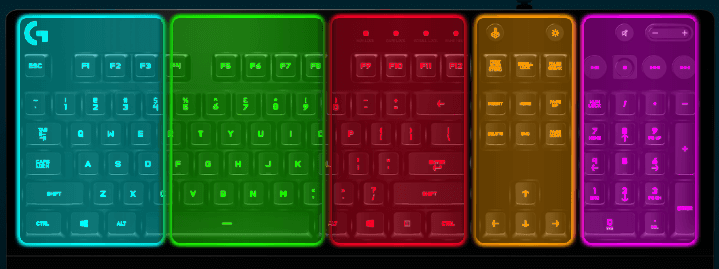

Changer les couleurs des 5 parties du clavier:

sudo python G213Colors.py -c 33ffff 00ff00 ff0000 ff6600 ff00cc

Cela ne fonctionne cependant pas pour les champs 4 et 5 qui vont conserver leur couleur.

Par exemple, pour les couleurs de la France, on commence par fixer les champs 4 et 5 en rouge:

sudo python G213Colors.py -c ff0000

Puis on fixe la couleurs des champs 1, 2 et 3 en bleu et blanc:

sudo python G213Colors.py -c 0000ff 0000ff ffb4aa ff0000 ff0000

ou

sudo python G213Colors.py -c 0000ff ffb4aa ffb4aa ff0000 ff0000

Personnellement j’utilise:

sudo python G213Colors.py -c 0000ff 0000ff 0000ff ff0000 ff0000

Si les couleurs ne veulent plus changer, il suffit de débrancher le clavier, puis de le rebrancher.

Pour l’activer au démarrage, on commence par déplacer le script dans un répertoire ou il ne sera pas supprimé par erreur:

sudo mkdir /usr/local/g213colors

sudo mv G213Colors.py /usr/local/g213/

On peut maintenant l’activer au démarrage:

sudo vi /etc/rc.local

Puis on ajoute ces lignes, en laissant bien à la fin la ligne « exit 0 »:

#!/bin/sh -e

#

# rc.local

#

# This script is executed at the end of each multiuser runlevel.

# Make sure that the script will "exit 0" on success or any other

# value on error.

#

# In order to enable or disable this script just change the execution

# bits.

#

# By default this script does nothing.

#Clavier G213

python /usr/local/g213/G213Colors.py -c 0000ff 0000ff 0000ff ff0000 ff0000

exit 0

Et voila!